Pēdējā laikā aizvien biežāk parādās gadījumi, kad kā uzņēmumi, tā privātpersonas zaudē savus sociālo tīklu kontus. Visbiežākais veids kā tas notiek, ir tieši pikšķerēšanas (phishing) uzbrukums. Šis ir viens no daudzajiem sociālās inženierijas (social engineering) tipa uzbrukumiem, to skaitā ietilpst arī krāpnieciski telefonzvani (vishing), īsziņas (smishing) u.c veidoli. Tomēr, visiem šī veida uzbrukumiem ir kopīgs raksturs — lietotāja maldināšana, kuru visbiežāk ir iespējams pamanīt.

Mūsdienās cilvēki ir aizņemti un tieši šis ir galvenais pamats, uz ko spēlē ļaundabīgie uzbrucēji. Mērķētākie uzbrukumi var nākt tieši pirms darba dienas beigām, izmantojot noguruma faktoru, saturēt jau konkrētu informāciju (Jūsu/Jūsu tuvinieku vārdus, tālruņa numurus, e-pastus utml.), kā arī visbiežāk sastapsieties ar “steidzamības faktoru” — no Jums ir nepieciešama gandrīz momentāla darbība.

Visbiežākie faktori, kuriem pievērst uzmanību:

Attēlu kontekstā:

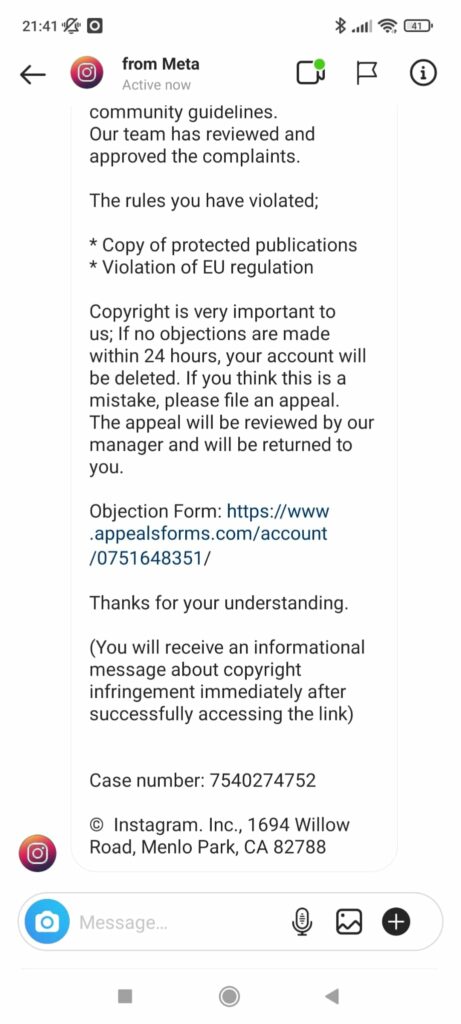

- Kādēļ tiek izmantots domēns, kas nesatur nedz Facebook, nedz Instagram domēnus? Kas ir appealsforms.com?

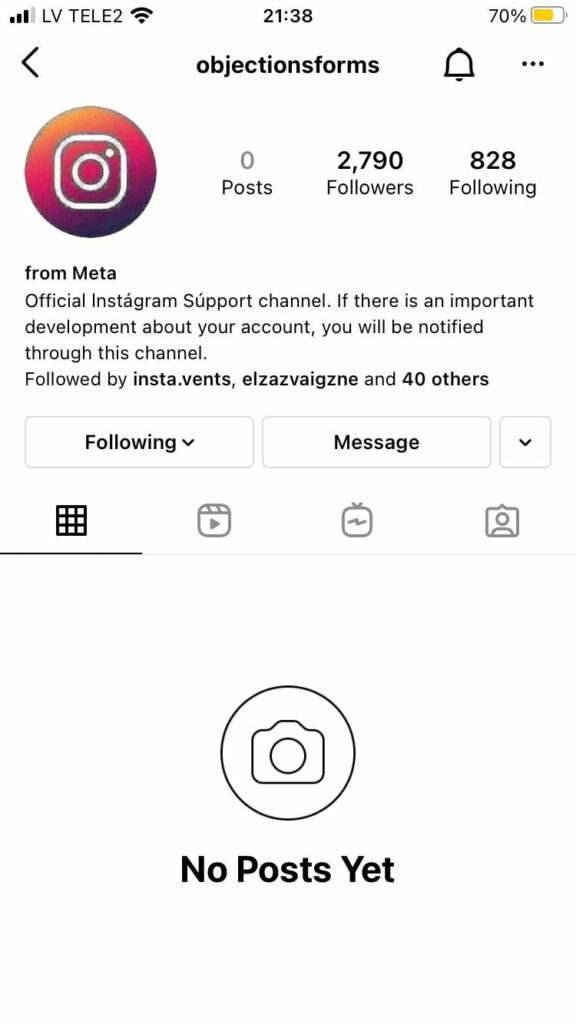

- Kas ir profils kas sūta šo ziņu?

- Kādēļ profils nav “verified” (ar zilo nozīmīti), kā tas ir visiem oficiāliem kontiem?

- Kādēļ tiek izmantoti artikuli šķietami sensitīviem vārdiem?

- Kādēļ šim kontam nav neviena ieraksta?

- Kādēļ šķietami oficiālam Instagram kontam ir tik maz sekotāju.

Globālāk:

- Pievēršam uzmanību pareizrakstības kļūmēm un psiholoģiskiem faktoriem (steidzināšana, vēstule no autoritātes, drauga uzaicinājums utml.).

- Ja tas šķiet aizdomīgi, nerisinam to momentāli. Pakonsultējamies ar cert@cert.lv, vai vismaz savu IT zinošo ģimenes locekli.

- Ja tas šķiet pārāk labi, tā visticamāk ir. Domājam no rakursa ko iegūst otra puse. Ja nekas nenāk prātā, tā iegūst Tavus datus.

- Pievērst uzmanību faktoriem par domēnu, piemēram apmeklējot https://whois.domaintools.com/appealsforms.com mēs redzam, ka domēns ir reģistrēts pirms 28 dienām.

Lai arī jebkādas aizdomīgas adreses vērt vaļā nevajadzētu, ja nu tas ir izdarīts, pievēršam uzmanību tālākiem faktoriem:

- Vai dizains šķiet kārtīgs un ir tipisks konkrētajam resursam?

- Vai resursā ir pieejami lietošanas noteikumi, privātuma politika, vai tikai iespēja virzīties uz autorizāciju?

- Kas notiek spiežot uz lietošanas noteikumiem / privātuma politiku, šai gadijumā — aizmirstās paroles funkciju?

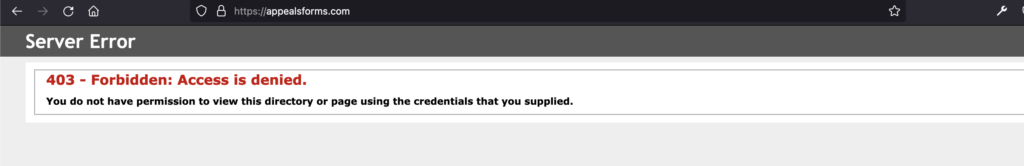

Šai gadijumā arī apmeklējot pašu pamata adresi appealsforms.com mēs redzam, ka ir pamata IIS kļūmes paziņojums par liegtu piekļuvi — tam vajadzētu izraisīt papildus aizdomas, jo ko tādu izmantojot Instagram vai Facebook parasti nenākas redzēt.

Ko darīt pirms ūdens ir izliets?

- Pirmam kārtam aktivizēt multifaktoru (dubultu) autentifikāciju. Tādā veidā, ja pat noguruma vai citos faktoros gadās pieļaut kļūmi, Jums būs vēl viena rezervē pirms kompromitēta konta.

- Pirms lietotājvārda un paroles ievades, kādā nezināmā resursā, dubulti pārbaudīt augstākminētos faktorus.

- Neveikt darbības mirkļa iespaidā, pie aizdomām konsultēties ar cert@cert.lv.

Ko darīt, ja ūdens jau ir izliets?

- Momentāli nomainām paroli citās vietnēs, kur tā tiek izmantota. Noteikti pārliecinamies, ka e-pastam nav parole, kas tiek izmantota citos resursos.

- Pārbaudām, vai nevienā no ierīcēm, kurās tiek izmantots konts, aizvien nav saglabājusies aktīva (autorizēta) sesija.

- Pārsūtām informāciju par uzbrukumu cert@cert.lv.

- Ja konkrētajā profilā ir vismaz vienu reizi izmantots Facebook Ads reklāmas pakalpojums, cenšamies sazināties ar lietotāju atbalstu caur https://www.facebook.com/business/ads izklāstot problēmas kontekstu.

- Sekojam norādēm https://help.instagram.com/149494825257596.

Nav viennozīmīgas formulas vispārējai (kiber)drošībai, jo pēc būtības — tas ir process. Toties vieglāk ir investēties sagatavojoties, kā raizējoties un smeļot jau izlieto.

Nils Putniņš

IESNIEGT

IESNIEGT