Guardio Labs pētnieki atklāja ļaunprātīgas reklāmas kampaņu, kas izsekojama kā MasquerAds un tiek piedēvēta draudu dalībniekam (Threat actor), pazīstamam kā Vermux, kurš ļaunprātīgi izmanto Google Ads, lai mērķētu uz lietotājiem, kuri meklē populāru programmatūru.

Kampaņas mērķis ir piegādāt populāru programmatūru viltotas versijas, kas lietotāja datorā izvieto ļaunprātīgas ielādes (payloads), tostarp tādas ļaunprātīgas programmatūras kā Raccoon Stealer un Vidar, kas zog informāciju.

Kampaņas darbība

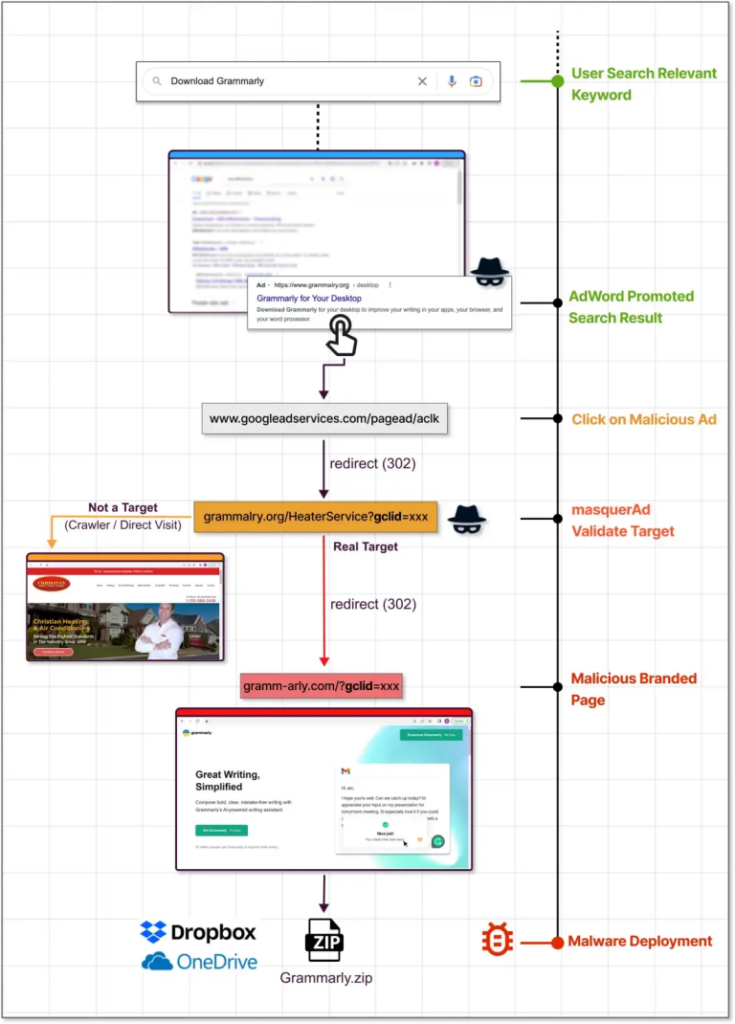

Hakeri klonē vairāku legālu programmatūras projektu oficiālās vietnes un izmanto tās, lai izplatītu programmu Trojas zirgu versijas.

Šīs kampaņas rīkotāji izmantoja domēnus ar pārveidotiem nosaukumiem, kas parādījās Google meklēšanas rezultātu augšdaļā.

- Daži no uzdotajiem programmatūras produktiem ir MSI Afterburner, Slack, Dashlane, Malwarebytes, Grammarly, Audacity, OBS, Ring, AnyDesk, Libre Office, Thunderbird, Teamviewer, Brave, μTorrent un citi.

- Upuru sistēmās izplatītās ļaunprogrammatūras ietver Raccoon Stealer, pielāgotu Vidar Stealer versiju un IcedID ielādētāju.

- Lietderīgā slodze (ZIP vai MSI formātā) tiek lejupielādēta no failu koplietošanas un kodu hostinga pakalpojumiem, tostarp GitHub, Dropbox vai Discord CDN, lai nodrošinātu, ka pretvīrusu programmas neatzīmē lejupielādes.

“Triks ir vienkāršs – izveidot labdabīgu vietni, kas tiks reklamēta ar meklēto atslēgvārdu, un saglabāt to derīgu un drošu politikas izpildītāja acīs,” teikts Guardio Labs publicētajā analīzē. “Tomēr brīdī, kad šīs “maskētās” vietnes apmeklē mērķtiecīgi apmeklētāji (tie, kas patiešām noklikšķina uz paaugstinātā meklēšanas rezultāta), serveris nekavējoties novirza tos uz negodīgo vietni un no tās uz ļaunprātīgo ielādi – parasti tā slēpjas arī respektablos failu koplietošanas un kodu mitināšanas serveros, piemēram, GitHub, dropbox, discord CDN u.c.”

Draudu dalībnieki ieguldīja ievērojamas pūles, lai kampaņā izmantotu ļaunprātīgu ielādi, piemēram, viņi izmantoja rīkus, kas spēj izvairīties no aizsardzības risinājumiem.

“Šis “masquerAd” koncepts ir vienkāršs, taču tas ir tieši tas, kas šiem dalībniekiem ir nepieciešams – ļaunprātīgi izmantot uzticību, ko mēs dažkārt akli uzticamies Google un tās reklamētajiem meklēšanas rezultātiem. Turklāt, ļaunprātīgi izmantojot cienījamus failu koplietošanas pakalpojumus, kā arī labi zināmus programmatūras zīmolus, tie spēj izvairīties pat no vismodernākajiem tirgū pieejamajiem EDR. Neizbēgami ir jāpiemēro uzvedības un objektīvāks aizsardzības līmenis – pat visvienkāršākajām un visparastākajām darbībām, piemēram, kaut ko meklējot Google…”, secināts ziņojumā, kurā iekļauti arī kompromitēšanas indikatori.

Kāpēc ļaunprātīgi izmantot Google Ads?

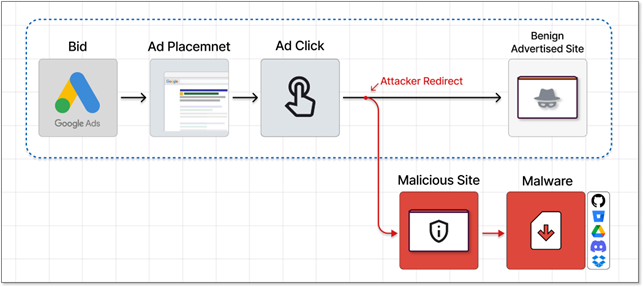

Google Ads platforma ļauj saviem reklamētājiem reklamēt lapas Google meklēšanas rezultātos, pat virs projekta oficiālās vietnes, izmantojot maksas pakalpojumus.

- Lietotājiem, kuri meklē īstu programmatūru pārlūkprogrammā bez aktīvas reklāmu bloķēšanas programmas, šādas reklamētās vietnes tiek parādītas vispirms. Ja tā ir ļaunprātīga vietne, lietotāji neapzināti nokļūst slazdā.

- Lai izvairītos no Google vai citu drošības aģentūru identificēšanas, upuri vispirms tiek pārcelti uz uzbrucēja izveidotu neatbilstošu, taču īstu vietni, un pēc tam tie tiek novirzīti uz ļaunprātīgu vietni, kas uzdodas par īstu programmatūru.

Secinājumi

Viens no labākajiem veidiem, kā bloķēt šādas kampaņas, ir izmantot reklāmu bloķētāju tīmekļa pārlūkprogrammā; tas slēps šādas reklamētās vietnes. Vēl viena droša taktika ir ritināt lejup, līdz lietotājs redz meklēto programmatūras projekta oficiālo domēnu. Turklāt aizdomu rašanās iemesls ir arī neparasti liels instalēšanas faila izmērs.

“Neļaujiet sevi maldināt ar nepareizi uzrakstītiem domēnu nosaukumiem un vienmēr divreiz pārbaudiet, no kurienes lejupielādējat failus!”

IESNIEGT

IESNIEGT