Kiberdrošības pētnieki ir atklājuši jaunu informācijas zagli ar nosaukumu SYS01stealer, kas kopš 2022. gada novembra uzbrūk valsts kritiskās infrastruktūras objektu darbiniekiem, ražošanas uzņēmumiem un citām nozarēm.

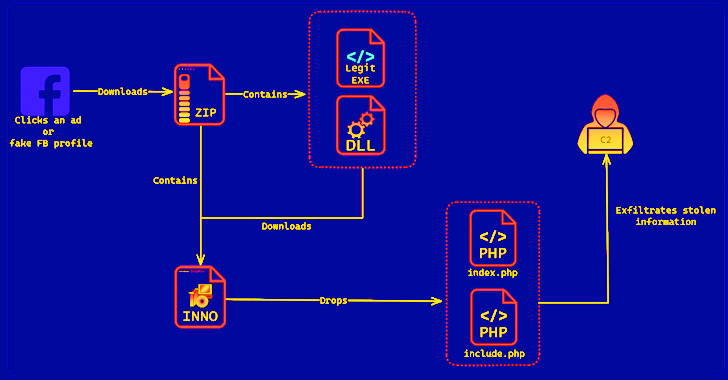

“Draudu dalībnieki (Threat actors), kas stāv aiz šīs kampaņas, mērķē Facebook uzņēmumu kontiem, izmantojot Google reklāmas (Ads) un viltus Facebook profilus, kas reklamē, piemēram, spēles, pieaugušo saturu, uzlauztu programmatūru u.c., lai vilinātu upurus lejupielādēt ļaunprātīgu failu,” teikts Morphisec ziņojumā, kas kopīgots ar The Hacker News.

“Uzbrukuma mērķis ir nozagt sensitīvu informāciju, tostarp pieteikšanās datus, sīkdatnes (cookies) un Facebook Ads un Business Manager kontu informāciju.”

Izraēlas kiberdrošības uzņēmums paziņojis, ka kampaņa sākotnēji bija saistīta ar finansiāli motivētu kibernoziedznieku operāciju, ko Zscaler nodēvēja par Ducktail.

Tomēr WithSecure, kas pirmo reizi dokumentēja Ducktail aktivitāšu kopumu 2022. gada jūlijā, norādīja, ka abas ielaušanās kopas atšķiras viena no otras. Tika norādīts, kā draudu dalībniekiem izdevās sajaukt atribūcijas centienus un izvairīties no atklāšanas.

Morphisec norāda, ka uzbrukuma ķēde (attack chain) sākas, kad upuris tiek veiksmīgi ievilināts, noklikšķinot uz viltota Facebook profila vai reklāmas URL, no kura tiek lejupielādēts ZIP arhīvs. Tas tiek reklamēts kā uzlauzta programmatūru vai pieaugušajiem domāts saturs.

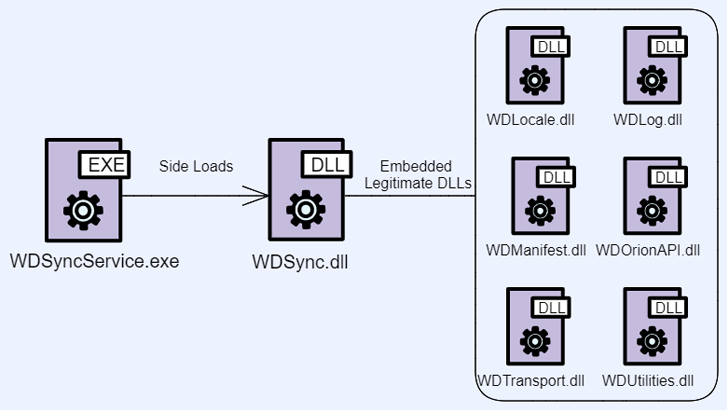

Atverot ZIP failu, tiek palaists base loader, parasti likumīga C# lietojumprogramma, kas ir neaizsargāta pret DLL side-loading. Tādējādi ļaujot vienlaikus ar lietojumprogrammu ielādēt ļaunprātīgu DLL (dynamic link library) failu.

Dažas no lietojumprogrammām, kas ļaunprātīgi izmantotas, lai side-load (paralēli palaistu) krāpniecisko DLL, ir Western Digital WDSyncService.exe un Garmin ElevatedInstaller.exe. Dažos gadījumos side-loaded DLL darbojas kā līdzeklis Python un Rust bāzētu starpposma izpildāmo failu izvietošanai (intermediate executables).

Neatkarīgi no izmantotās pieejas visi ceļi ved uz instalēšanas programmas piegādi, kas palaiž un izpilda uz PHP balstīto ļaunatūru SYS01stealer.

Stealer ir izstrādāts tā, lai ievāktu Facebook sīkfailus no tīmekļa pārlūkprogrammām, kas balstītas uz Chromium (piemēram, Google Chrome, Microsoft Edge, Brave, Opera un Vivaldi), pārnestu upura Facebook informāciju uz ārēju serveri un lejupielādētu un palaistu failus.

Tas ir aprīkots arī ar iespēju augšupielādēt failus no inficētā servera uz komandu un kontroles (C2 – command-and-control) serveri, izpildīt servera nosūtītās komandas un atjaunināt sevi, kad ir pieejama jauna versija.

Šī ziņa parādījās brīdī, kad Bitdefender atklāja līdzīgu zagļu kampaņu, kas pazīstama ar nosaukumu S1deload. Tā ir paredzēta, lai pārņemtu lietotāju Facebook un YouTube kontus un izmantotu apdraudētās sistēmas kriptovalūtas ieguvei.

“DLL side-loading ir ļoti efektīvs paņēmiens, ar kura palīdzību Windows sistēmas tiek maldinātas, lai ielādētu ļaunprātīgu kodu,” norāda Morphisec.

“Ja lietojumprogramma tiek ielādēta atmiņā un draudu skenēšana netiek nodrošināta, lietojumprogramma ielādē ļaunprātīgu failu, nevis likumīgu failu, tādējādi ļaujot draudu dalībniekiem pārtvert likumīgas, uzticamas un pat parakstītas lietojumprogrammas, lai ielādētu un izpildītu ļaunprātīgas ielādes.”

IESNIEGT

IESNIEGT