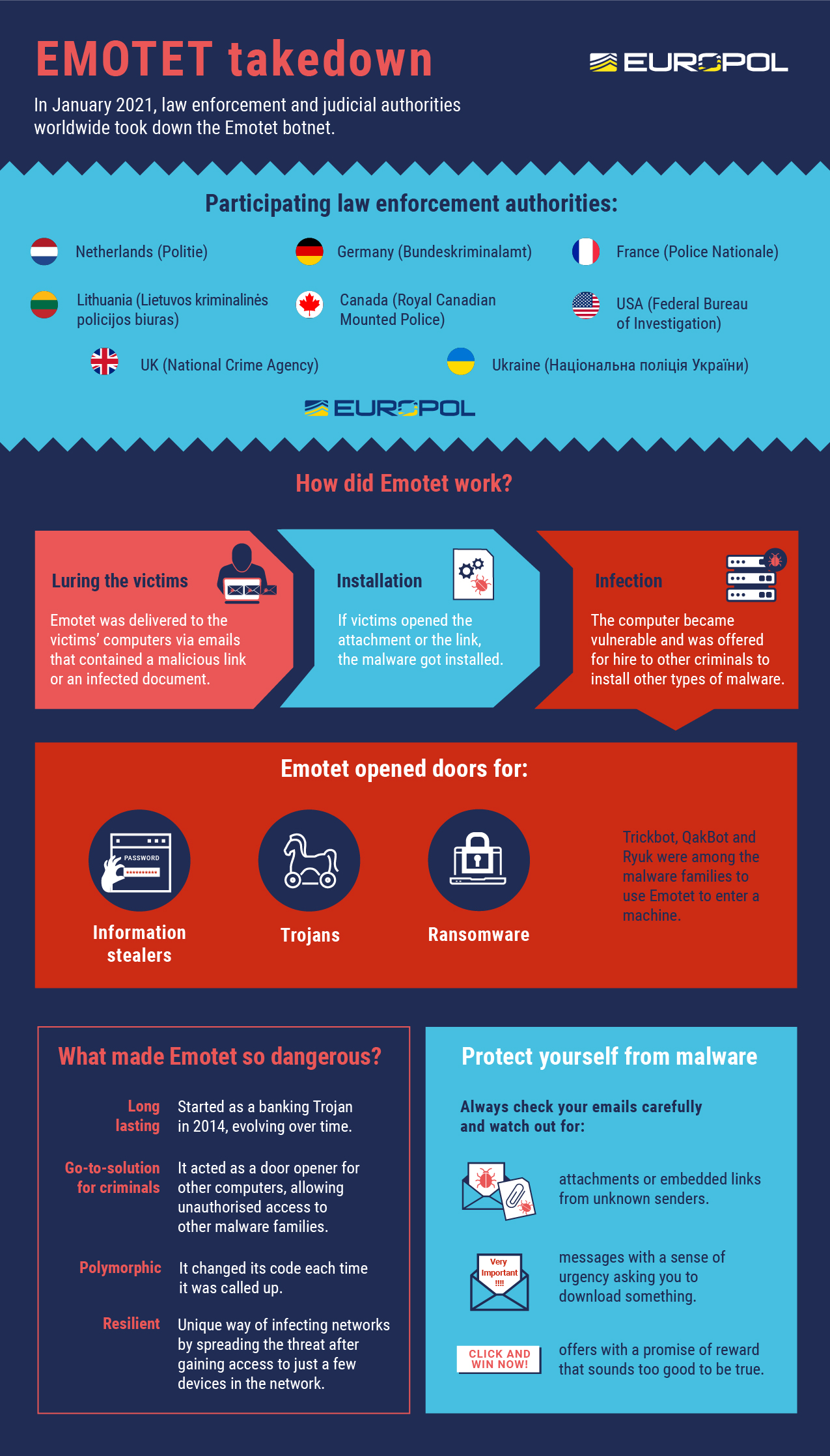

Tiesībsargājošās iestādes visā pasaulē šonedēļ ir izjaukušas vienu no nozīmīgākajiem pēdējo desmit gadu robottīkliem (botnet) — EMOTET. Izmeklētāji pārņēmuši kontroli pār EMOTET infrastruktūru starptautiskā operācijā. EMOTET ir bijis viens no profesionālākajiem un ilglaicīgākajiem kibernoziedzības pakalpojumiem. Pirmo reizi tā tika atklāta 2014. gadā kā kredītiestāžu Trojas zirgs (trojan), taču vēlāk kļuva par kibernoziedznieku iemīļotāko risinājumu. EMOTET infrastruktūra galvenokārt darbojās kā galvenais durvju atvērējs datorsistēmām globālā mērogā. Tiklīdz šī nesankcionētā piekļuve tika izveidota, to pārdeva citiem augstākā līmeņa kibernoziedzības grupējumiem, lai izvērstu turpmākās nelikumīgas darbības, piemēram, datu zagšanu un izspiešanu, izmantojot ransomware.

Izplatās caur WORD dokumentiem

EMOTET grupai izdevās izmantot e-pastu kā uzbrukuma vektoru nākamajam līmenim. Pilnībā automatizētā procesā EMOTET ļaunatūra tika nogādāta upuru datoros, izmantojot inficētus e-pasta pielikumus. Tika izmantotas dažādas ēsmas, lai apmānītu lietotājus, kas nenojauš par šo inficēto pielikumu atvēršanu. Agrāk EMOTET e-pastos izplatījās arī kā rēķini, piegādes paziņojumi un informācija par COVID-19.

Visos šajos e-pasta ziņojumos bija ļaunprātīgi Word dokumenti, kas ir pievienoti pašam e-pastam vai lejupielādējami, noklikšķinot uz saites pašā e-pasta ziņojumā. Kad lietotājs ir atvēris kādu no šiem dokumentiem, viņiem var tikt piedāvāts “iespējot makro”, lai programmas Word failā paslēptais ļaunprātīgais kods varētu palaist un instalēt EMOTET ļaunatūru upura datorā.

Uzbrukumi kā pakalpojums

EMOTET bija daudz kas vairāk nekā tikai ļaunatūra. Tas, kas padarīja EMOTET tik bīstamu, ir tas, ka ļaunatūra tika piedāvāta kā pakalpojums citiem kibernoziedzniekiem, lai uz upura datora instalētu cita veida ļaunatūru, piemēram, kredītiestāžu Trojanu vai izspiedējvīrusu.

Šāda veida uzbrukums tiek dēvēts par – “loader” operāciju, un tiek uzskatīts, ka EMOTET ir viens no lielākajiem spēlētājiem kibernoziegumu pasaulē, jo no tā ir guvuši labumu citi ļaunatūras operatori, piemēram, TrickBot un Ryuk.

Tā unikālais veids, kā inficēt tīklus, izplatot ļaunatūru vertikāli, pēc piekļuves iegūšanas tikai dažām ierīcēm tīklā, padarīja to par vienu no visizturīgākajiem ļaunatūru veidiem pasaulē.

EMOTET infrastruktūras izjaukšana

Infrastruktūrā, ko izmantoja EMOTET, bija iesaistīti vairāki simti serveru visā pasaulē, un tiem visiem bija atšķirīgas funkcijas – pārvaldīt inficēto upuru datorus, inficēt jaunus, apkalpotu citas noziedzīgas grupas un galu galā padarītu EMOTET tīklu noturīgāku pret tā izjaukšanas mēģinājumiem.

Lai nopietni izjauktu EMOTET infrastruktūru, tiesībaizsardzības iestādes apvienojās, lai izveidotu efektīvu darbības stratēģiju. Tā rezultātā tika veikti šīs nedēļas pasākumi, kuru rezultātā tiesībaizsardzības iestādes ieguva kontroli pār infrastruktūru un to izjauca to no iekšpuses.

Kā pasargāt sevi no EMOTET un citas līdzīgas ļaunatūras

Daudzi robottīkli (botnet) kā EMOTET dabā ir polimorfiski. Tas nozīmē, ka ļaunatūra maina savu kodu ikreiz, kad tā tiek izsaukta. Tā kā daudzas pretvīrusu programmas skenē datoru meklējot vai tajā nav zināmi ļaunatūras kodi, koda maiņa var radīt sarežģījumus tā konstatēšanai, ļaujot ļaunatūrai izvairīties no atklāšanas.

Nepieciešama gan kiberdrošības izpratne gan regulāri atjaunināti tehniskie risinājumi, lai izvairītos no tādiem kompleksiem ļaunatūras veidiem kā EMOTET. Lietotājiem rūpīgi jāpārbauda savs e-pasts un jāizvairās no ziņojumu un it īpaši pielikumu atvēršanas no nezināmiem sūtītājiem. Ja vēstījums šķiet pārāk labs, lai būtu patiess, visticamāk, tas ir krāpšanas mēģinājums. E-pasta vēstules, kas mudina uz steidzamību, ir jāuztver ar aizdomām.

Nīderlandes Valsts policijas veiktās kriminālizmeklēšanas ietvaros EMOTET tika atklāta datu bāze, kurā bija EMOTET nozagtas e-pasta adreses, lietotājvārdi un paroles. Šeit varat pārbaudīt vai jūsu e-pasts ir kompromitēts.

IESNIEGT

IESNIEGT